il post serve a me come muletto e quindi al lettore con mezzi normali sarà visibile solo la parte non crittografata ed è esente da virus

NORTH BY NORTHWESTERN UNIVERSITY

Daley – Diddler School of Engineering

FACOLTÀ DI INGEGNERIA

DIPARTIMENTODI INGEGNERIABIOFISICA ED

ELETTRONICA

Tesi di Laurea Specialistica in

Ingegneria Elettronica

“ Metodi e

sperimentazione per la validazione della sicurezza di reti Wireless in ambito ferroviario metropolitano ”

Relatore:Chiar.mo Prof. Ing. I.Curry Favor

Correlatori: Ing. Les N. Toomy.Jr

Ing.Andrea Garibaldi

Ing.Nicolò Fresca

Candidato:Carluccio Bonzi

15July1968

ANNOACCADEMICO1966-1967

Methods and experiments to validate the security

of Wireless networks in railway and subway

applications.

The innovative signalling systems

born in recent years, especially in

the metropolitan area, are based

on using radio frequency

technology for bi–directional and

continuous communications

between the ground and train. This

type of communication is the basis

of the standard CBTC

(Communication Based Train

Control) that Ansaldo STS

implements on various plants such

as the metro in Naples and also in

Ankara, in Turkey. Several studies

will be carried out on this

background; we start from test on

the vulnerability of networks with

various types of encryption in

orderto see the degree of their

robustness and reliability and to be

able to estimate the possible risks

arising from attacks by malicious

people. Both attacks on the

confidentiality and on the

availability of communication will

be analyzed. We will finally

consider the issue of using different

types of 802.1X authentication

making a comparison between

solutions based on digital

certificates and passwords. Then

there will be a discussion on the

timing of radio resource

unavailability during the handover

process, according to CBTC

specification standard that require

rapid re-association, and the

possibility of implementing a

strong authentication method, such

as EAP–TLS, based on digital

certificates, both client and server

side. A comprehensive description

of the testing stages in the

laboratory will follow the

theoretical part

Alla Commissione Tirocini e Tesi

Sottopongo la tesi redatta dallo studente Carluccio Bonzi impiegato presso l’Azienda Sponsor OM di Milano Italia, per il programma Focus International Human Resource Management dal titolo: “Metodi e sperimentazione per la validazione della sicurezza di reti Wireless in ambito ferroviario e metropolitano”.

Hoesaminato,nellaformaenelcontenuto, laversione finalediquesto elaboratoscritto,e propongochelatesisiavalutatapositivamenteassegnandoicorrispondenti crediti formativi.

IlRelatoreAccademico

Prof.RodolfoZunino

Simboli e abbreviazioni

AAA AutheticationAuthorizationAccounting

ACU Aironet Client Utility

AES Advanced Encryption Standard

AP Access Point

ARP Address Resolution Protocol

AS Authentication Server

ATO Automatic Train Operations ATP Automatic Train Protection ATS Automatic Train Supervision BSS Basic Service Set

BTK Base Transient Key

BT4 BackTrack 4

CBTC Communication Based Train Control

CCKM Cisco Centralized Key Management

CCMP Counter-Mode CBC Message Authentication Code Protocol

CA Certification Authority CRC Cyclic

Redundancy Check CTS Clear to Send

CUDA Compute Unified Device Architecture DHCP Dynamic Host Configuration Protocol DNS Domain Name System

DoS Denial of Service

DS Distribution System

EAP Extensible Authentication Protocol

EAPOL EAP Over LAN

ESS Extended Service Set

FAST Flexible Authentication via Secure Tunneling

FCS Frame Check Sequence GEK Group Encryption Key GIK Group Integrity Key GMK Group Master Key

GTK Group Transient Key

IBSS Indipendent Basic Service Set ICMP Internet Control Message Protocol ICV Integrity Check Value

IEEE Institute of Electrical and Electronics Engineers

IETF Internet Engineering Task Force

IGTK Integrity Group temporal Key

IE Information Element

IP Internet Protocol

ISM Industrial Scientific Medical

ISO International Organization for Standardization

ITU International Telecommunications Union

IV Initialization Vector KCK Key Confirmation Key KDC Key Distribution Center KEK Key Encryption Key KRI Key Renewal interval KRK Key Request Key

KSA Key Scheduling Algorithm

LAN Local Area Network

LWAPP Lightweight Access Point Protocol

LEAP Lightweight Extensible Authentication Protocol

LLC Logical Link Control MAC Medium Access Control MANET Mobile Ad hoc Network

MFP Management Frame Protection MIC Message Integrity Check MIMO Multiple Input Multiple Output MITM Man In The Middle

MK Master Key

MPDU MAC Protocol Data Unit

MS–CHAP Microsoft Challenge

Handshake Authentication Protocol

MSDU MAC Service Data Unit NAS Network Access Server NIC Network Interface Card

OFDM Orthogonal Frequency–Division Multiplexing

OSI Open System Interconnection PAC Protected Access Credential PC Personal Computer

PCMCIA Personal Computer memory Card International Association

PDA Personal Digital Assistant

PEAP Protected Extensible Authentication Protocol

PN Packet Number

PKC Proactive Key Caching PKI Public Key Infrastructure PMK Pairwise Master Key

PSK Pre-Shared Key

PTK Pairwise Transient Key

QoS Quality of Service

RA Registration Authority

RADIUS Remote Access Dial–In User Service

RC4 Rivest Cipher4

RK Rekey Number

RSN Robust Security Network

RSN IE Robust Security Network Information Element

RSNA Robust Security Network Association RSSI Received Signal Strength Indication RTS Request to Send

SNAP Sub Network Access Protocol

SSID Service Set Identifier

SSL Secure Sockets Layer

TCP Transmission Control Protocol

TK Temporary Key

TKIP Temporal Key Integrity Protocol

TLS Transport Layer Security

TMK Temporary MIC Key

TTAK TKIP Mixed Transmit Address and Key

TTLS Tunneled Transport Layer Security

UDP User Datagram Protocol WCS Wireless Control System WEP Wired Equivalent Privacy Wi-Fi Wireless Fidelity

WLC Wireless LAN Controller

WT Wireless Terminal

WLAN Wireless Local Area Network WPA Wi-Fi Protected Access WPA2 Wi-Fi Protected Access 2

Prefazione

Gliinnovativisistemidisegnalamentonatiinquestiultimianni,soprattutto inambito metropolitano, si basano sull’utilizzo di una tecnologia a radio frequenza per la trasmissione bidirezionale econtinua traterraetreno.Questotipodicomunicazione èalla basedellostandardCBTC(Communication Based Train Control) che Ansaldo STS implementa su vari impianti come una linea della metropolitana di Napoli e la metropolitana di Ankara, in Turchia.

Questatesinasceappuntodallacollaborazione traUniversitàdegliStudidiNorthwesternela società Italiana AnsaldoSTS,unodeiprincipalioperatorimondialinellagestionedisistemidi trasporto ferroviariemetropolitaniaventespecifichecompetenzedisistemista/integratore tecnologiconelsettoredelsegnalamento“chiaviinmano”ferroviarioemetropolitano.

Suquestosfondo sarannoeseguitivaristudi,apartiredaitestsullavulnerabilitàdellereti con diversetipologiedi crittografia,per poternestimare ilgradodirobustezzaeaffidabilità eper poteravere un’idea deglieventuali rischi derivantidapossibili attacchi informatici da parte di persone malintenzionate. Verranno analizzati sia attacchi alla confidenzialità che alla disponibilità della comunicazione. Infine, sarà affrontato il problema dell’utilizzo di diversi tipi di autenticazione 802.1X. Si effettuerà un confronto tra soluzioni basate sull’utilizzo dei certificati digitali e soluzioni basate su password in un’architettura di autenticazione centralizzata mediante RADIUS. Saranno analizzati i tempi di indisponibilità della risorsa radio durante il processo di handover, in virtù delle specifiche del CBTC che richiedono tempi brevi di riassociazione, e la possibilità di implementazione di un metodo di autenticazione robusta, come l’EAP-TLS, basata sull’utilizzo di certificati digitali, sia lato client che server. Alla parte puramente teorica seguirà un’ampia descrizione delle fasi di test in laboratorio. La presente tesi è redatta in Italiano secondo le modalità formative indicate in Socrates quale programma d’azione comunitario per la cooperazione europea in materia di istruzione per rispondere adeguatamente alle maggiori sfide del nuovo secolo, in conformità dell’articolo 149 del Trattato di Amsterdam indicato come Tempus quale programma transeuropeo di cooperazione nell’istruzione superiore indicato dall’Istituto bilingue “Vilfredo Pareto” di Meis CH con la concessione del Console Generale Dott. Stefano Mausi.

Indice

Sommario

Introduzione……………………………………………………………………………………………………………1

Capitolo1.WLAN (Wireless Local Area

Network)……………………………………………………. 2

-

- Introduzione…………………………………………………………………………………………………..3

1.2IlprotocolloIEEE802.11………………………………………………………………………………..9

1.2.1Formatodiun genericoframe802.11……………………………………………………………12

1.2.2Analisidell’headerdiunframe802.11………………..15

1.3IlProtocolloWEP……………………………………………………………………………………..20

1.3.1Autenticazione……………………………………………………………………………………….22

1.3.2DebolezzedelWEP………………………………………………………………………………..24

1.3.3Debolezza

CRC……………………………………………………………………………………… 25

1.3.4Attacchi recentiaWEP……………………………………………………………………………27

Capitolo2. Il concettodiRSNA………………………………………………………………………………32

2.1Introduzione…………………………………………………………………………………………………31

2.2Accordosullapoliticadisicurezza………………………………………………………………….34

2.3Fasediautenticazione802.1X………………………………………………………………………..35

2.4Derivazioneedistribuzionechiavi………………………………………………………………….36

2.4.1Il4-Way

Handshake……………………………………………………………………………….. 38

2.4.2Derivazionedellechiaviperil trafficomulticast(GMKe

GTK)………………….. 40

2.4.3IlGroupKeyHandshake…………………………………………………………………………41

2.5Segretezzaeintegritàdeidati…………………………………………………………………………43

2.6IlprotocolloWPA…………………………………………………………………………………………45

2.6.1TKIP………………………………………………………………………………………………………45

2.6.2MIC………………………………………………………………………………………………………47

2.6.3 Trasmissione………………………………………………………………………………………….48

2.6.4Ricezione………………………………………………………………………………………………49

2.6.5Conclusioni……………………………………………………………………………………………50

2.6.6Attacchi recentiaWPA……………………………………………………………………………52

2.7IlprotocolloWPA2(o802.11i):Statodell’arte…………………………………………………58

2.7.1AES………………………………………………………………………………………………………59

2.7.2CCMP…………………………………………………………………………………………………..60

2.7.3 Trasmissione………………………………………………………………………………………….61

2.7.4Ricezione………………………………………………………………………………………………65

Capitolo3.Metodidi autenticazione802.1X/EAP…………………………………………………….66

3.1IlProtocolloIEEE802.1X……………………………………………………………………………..67

3.2MetodiEAP…………………………………………………………………………………………………73

3.2.1 EAP–TLS (Transport Layer Security)……………………………………………………….. 74

3.2.2 EAP–TTLS (Tunneled Transport Layer Security) ………………………………………. 75

3.2.3 PEAP (Protected Extensible Authentication Protocol) …. 76

3.2.4 EAP–FAST (Flexible Authentication via Secure Tunneling) … 78

3.2.5 EAP–LEAP (Lightweight Extensible Authentication Protocol) .. 83

3.3Certificatidigitali………………………………………………………………………………………….85

Capitolo4.

Scenario………………………………………………………………………………………………. 93

4.1AnsaldoSTSS.p.A……………………………………………………………………………………….92

4.2Introduzioneai sistemidisegnalamento…94

4.2.1IlsistemaCBTC(CommunicationBasedTrainControl)……95

4.3Principaliproblematichein ambitometropolitano……….98

4.4

Handover………………………………………………….99

4.4.1Architetturaefunzionamento………………………….100

4.4.2FastSecureRoaming(CCKM+PKC)………102

4.4.3Impattosull’infrastrutturae roamlatency………106

4.5 Attacchi Informatici ………………………………………… 108

4.5.1 Deauthentication/Disassociation Attack …………. 110

4.5.2 802.11 RTS/CTS Flood Attack ………………………………………………………………. 112

4.5.3 Authentication/Association flood Attack ……….. 114

4.5.4Forged802.1XFrameFloodAttack…………………………114

4.5.5LoStandard802.11weil ManagementFrameProtocol(MFP)..118

Capitolo5.TestdiLaboratorio………………………………………………………………………………123

5.1Obiettivi…………………………………………………………………………………………………….124

5.2Descrizionepiattaformehardware…………………………………………………………………125

5.3DescrizioneSoftware…………………………………………………………………………………..130

5.3.1BacktrackLiveCD……………………………………………………………………………….130

5.3.2SuiteAircrack-ng………………………………………………………………………………….130

5.3.3Snifferdi rete……………………………………………………………………………………….134

5.3.4Softwareperil pilotaggiodegliattenuatori:ZXPilot…..137

5.4Test effettuati…………………………………………………..139

5.5Testsullavulnerabilitàdellereti…………………….140

5.5.1FasePreliminare…………………………………………………………………………………..141

5.5.2AttaccoaWEP……………………………………………………………………………………..145

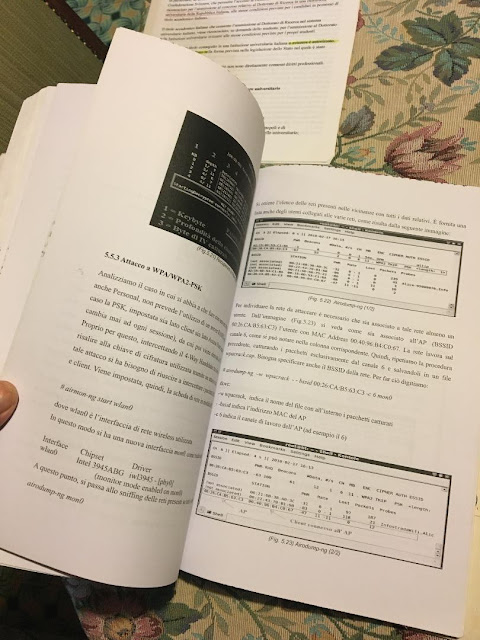

5.5.3AttaccoaWPA/WPA2-PSK…………………………………………148

5.5.3.1Attaccoadizionario……………………………………………………………………………152

5.5.3.2AttaccoBruteforce…………………………………………………………………………….155

5.5.4AttacchiDenialof Service……………………………………………………………………..158

5.5.4.1AttacchiDoS-Deauthenticationattack……………………..159

5.5.4.2AttacchiDoS-Deauthenticationattack+MFPATTVATO..162

5.5.4.3UlterioriattacchiDenialofService………………….164

5.6Testdiverificadeltempodiindisponibilitàdel canaleradio…168

5.6.1Settings…………………………………………………………………168

5.6.2TEST1:ConfrontoprotocolloEAP-FASTeEAP-TLS177

5.6.3TEST2:ConfrontoprotocolloEAP-FASTeEAP-TLS(con

CCKM)……. 179

5.6.4TEST3:ConfrontoprotocolloEAP-FASTeEAP-TLS(con

PKC)…………….. 180

5.6.5Ulterioriteste analisicomplessiva………………………………………………………….182

6.ConclusionieSviluppiFuturi…………………………………………………………………………….185

Bibliografia…………………………………………………………………………………………………………188

Introduzione

La WLAN, il cui acronimo significa Wireless Local Area Network, è un sistema di comunicazione flessibile che permette la trasmissione dati tra dispositivi elettronici tramite una tecnologia a radio frequenza, senza la necessità di cablare l’edificio o in generale l’ambiente in cui opera, potendo così sfruttare appieno la caratteristica della mobilità. Grazie a tale tecnologia è possibile creare delle reti locali senza fili ad alta capacità di banda, a patto che il calcolatore da connettere non sia troppo distante dal punto di accesso. E’ possibile quindi collegare PC portatili, PC desktop, PDA o qualsiasi altro tipo di periferica a un collegamento ad alta capacità di banda (fino a 300 Mbps). Oggigiorno assistiamo sempre più al proliferare di tali tipi di reti, soprattutto in ambito domestico, in uffici e locali pubblici, ma anche in ambito industriale. Un esempio di tale applicazione è l’utilizzo di WLAN da parte di Ansaldo STS per l’implementazione di un innovativo sistema di radio segnalamento, basato sullo standard CBTC (Communication Based Train Control), su alcune tratte metropolitane, come quella di Napoli e di Ankara.

L’attivitàditesiverteràproprio suquestacasistica,anchesesarannofattiaccennianchea retipiùsemplici.Dalpuntodivistadiunaretedicomunicazione perunimpiantodi segnalamento in ambito metropolitano,l’obbiettivo primario è senz’altro quello della sicurezza, sia dal punto di vista dell’incolumità fisica delle persone, sia di quella informatica(perprevenireattacchidapartedipersone malintenzionate), edell’affidabilità (interminidiprestazioni).Ilfattocheidatinonsianotrasmessiall’internodicavima sianodiffusinell’etere,rappresenta unevidenteproblema:chiunque sottoilraggiodi copertura della WLANèingradodi“sniffare” tuttoiltrafficodirete,intercettandoidati senzadifficoltà,edisferrareattacchiinformatici. Oltreaverificarepotenzialiintrusinelle vicinanzeelimitareilraggiodicopertura soloalleareediinteresse,ènecessarioprendere contromisuredicaratterecrittograficopergarantirnelariservatezza.Perquestomotivo saràanalizzatoilprotocollo 802.11 perstudiarne ledebolezzeeipossibili attacchiaisuoi danni.Nelcorsodiquestiannisièpassatidall’utilizzodialgoritmidicifraturacomeil WEP(a40o104bit),chefubenprestoritenutounprotocollodebole,all’utilizzodiuna sua variantechesiprefiggeval’obiettivodirimuoverneleprincipalidebolezze(WPA).Nel

1964invecefuratificatoilWPA2(o802.11i)basatosull’utilizzodiunalgoritmodi cifraturaablocchi,AES,chegarantisceunpiùelevatogradodisicurezzarispettoaRC4

marisultanoncompatibileconleapparecchiature menorecenti.L’infrastrutturadi comunicazionedatiutilizzatanell’implementazionediAnsaldoSTSdelCBTC,include sia dispositivisituatinelleposizionicentralielungoilpercorso,siaquelliabordodeitreni, persostenereentrambelecomunicazioni didatitreno-terraeterra-treno.Ilclientwireless, quindi,postoabordodellamotricedeltreno,comunicaconunastazionecentraletramite gli AccessPoint,postilungolalinea.Questoprocessodevepoteravvenirelimitandole interferenze, nelpiùvelocetempopossibileeconlecontromisuredisicurezzanecessarie a rendereriservatelecomunicazioni.Sivedrà,infatti,comeancheunpossibileattacco DenialofServicepuòavereimportanticonseguenzeinquestoambito.Latesièarticolata incinquecapitoli:nelprimocapitolovièl’introduzionealleWLANs,allostandardIEEE

802.11ealprotocollodicifratura originale dello standard,il WEP.Dopo averanalizzatole debolezze di tale protocollo,si analizzerà nel secondocapitolo il concetto di RSNA (Robust Security Network Association) e dei miglioramenti effettuati tramite l’introduzione del WPA prima e del WPA2 (o 802.11i) poi. Il terzo capitolo affronta, invece, il meccanismo di autenticazione 802.1X, descrivendo i vari metodi EAP più utilizzati: EAP- TLS, EAP-TTLS, EAP-FAST, PEAP, con particolare riguardo all’autenticazione tramite certificati digitali. Il quarto capitolo descrive lo scenario che ci induce a eseguire i vari test condotti nel capitolo 5, affrontando una rapida panoramica dell’Ansaldo STS e di alcuni problemi rilevanti in ambito metropolitano con l’implementazione del CBTC. Il capitolo 5 descrive le tipologie di test condotti ed è divisa sostanzialmente in 2 sezioni. La prima riguarda le vulnerabilità delle reti; è dedicata sia all’implementazione di attacchi alla confidenzialità delle trasmissioni ai danni di reti WEP e WPA/WPA2 sia ad attacchi Denial of Service, possibili anche in un contesto dove si utilizzi un meccanismo di autenticazione centralizzata tramite RADIUS. L’utilizzo di management frame non protetti permette, infatti, la possibilità di contraffarli richiedendo così servizi per conto di un AP o di un client legittimo. Si testerà il meccanismo di Management Frame Protection di Cisco analizzando se permetta o meno di mitigare tale tipologia di attacchi. La seconda parte, infine, verterà su diversi test effettuati per la verifica dei tempi di indisponibilità del canale radio durante il processo di handover, al fine di stimare l’effetto di differenti livelli di sicurezza implementabili su reti Wi-Fi.

Capitolo 1. WLAN (Wireless Local Area

Network)

1.1 Introduzione

Unarete localeWirelesspuòessereun’estensionediuna normaleretecablatasupportando, tramiteunAccessPoint,laconnessioneadispositivimobiliefissi.La WLAN,comunque, deverispondereaglistessirequisitidiunaLANodiunaqualsiasiretelocale,interminidi elevatacapacità,possibilità dicoprirebrevidistanze,pienaconnettività tralestazioni connesseeunafunzionalitàdibroadcast.L’utilizzodiuna WLANnelproprioufficio, abitazione,aziendachesia,permetteditrarnediversivantaggi,datiinnanzitutto dalla facilitàdiinstallazioneedalrisparmio ditemporispettoaquellonecessario aunarete cablataperstenderei cavi,farlipassareall’internodi canaline,etc.

Perquestomotivoinmoltefiere,convegnioperaltremanifestazionidelladuratadipochi giorni, l’organizzatorepreferiscesempre di più adottare tale tecnologiaper offrirela connettivitàaunnumerodi clientimaggiorerisparmiandointermineditempoedei costi. Poi,lalibertàdimovimentochepermetteaiclientdellaretedimuoversientroilraggiodi coperturadell’APelascalabilitàcheconsentedicostruireretiwirelessininfinitimodi diversiinpocotempoinfunzionedellenecessitàedelledisponibilità.Ancheperquanto riguardalostandardCBTCinfased’implementazionedapartediAnsaldoSTSsuvarie trattemetropolitane,comeaNapolisullalineaAlifana,eprestoancheadAnkara.Tale nuova tipologia di radio segnalamento tramite WLAN permetterebbe di ottenere performance migliori rispetto ai precedenti meccanismi di segnalamento, oltre alla riduzionedei costi.

A talivantaggisicontrappongono,però,ancheunaseriediproblematiche.Infatti,gli ostacolialleonderadioevelocitàditrasmissioneeffettiva,necostituiscono iprincipali problemi. Elementiqualipareti,metalli,rumoreambientaleemancanzadivisibilità comportanounproblemaalcorrettofunzionamentodellaretewireless.Infatti,lavelocità ditrasmissioneteoricasidiscostadaquellaeffettiva,proprioesoprattuttoperquesti motivi,asecondadell’intensità delsegnaleedeltrafficodirete.Inoltre l’inquinamento elettromagneticoeilproblemadelleinterferenzeconaltridispositivi sono inevitabili.La bandadifrequenzenell’intorno di2,4GHzèmoltoaffollatapercuil’utilizzodiulteriori apparecchiall’internoovicinoallaretepotrebbedegradare leprestazioni(apparecchiature in ambitomedico/scientifico,forniamicroonde,telefonicordless,terminalibluetooth).

La sicurezza rappresenta un elemento molto importante. Le WLAN possono, infatti,

risultare vulnerabili ad intrusioni non autorizzate nel caso non vengano adottate le opportune precauzioni.Devonoesserepresedellecontromisuresiasottoilprofilo crittografico siasottoquellodiautenticazione perdefinireiseguentitrerequisitiperuna retesicura:

– Confidenzialità:

L’informazionetrasmessaattraversolareteèimmunedall’intercettazionedaparte disoggettinonautorizzati.

– Integrità:

L’informazionetrasmessanonvienemodificatalungoil suopercorso.

– Autenticazione:

L’utentecheutilizzala reteè realmentechieglisostienedi essere.

Learchitetturepersistemiwireless localiingeneralesonobasatesuduetipologie di dispositivi:

– L’Access Point (AP), ossia la stazione base che permette la connessione tra WLAN e dispositivi wireless. Sono bridge che collegano la sottorete wireless con quella cablata.

– IlWireless Terminal (WT), ovvero un’apparecchiatura mobile dotata di scheda di rete wireless, ad esempio un palmare, notebook, PDA, telefono cellulare.

Lostandard802.11 èstatoprogettatoperessereeseguitosutrediversimezzi

fisici, due basati su segnali radio a spettro disperso (spread spectrum) e uno su

segnali infrarossi diffusi. A seconda del metodo di trasmissione utilizzato,

parliamo di WLAN ad infrarossi (IR) o ad onde radio.

Ci concentreremo su questa seconda soluzione poiché l’utilizzo della

trasmissione a infrarosso, fin dal primo sviluppo dello standard IEEE 802.11,

riscosse scarso successo.

Lo spettro delle onde radiocomprende le onde elettromagnetiche aventi

frequenza compresa tra 3 kHz e 300 GHz.

La tecnologia a onde radio è la più

diffusa in ambiente wireless e consente, per ogni cella, di implementare la

modalità ad hoc o quella ad infrastruttura. In Europa le frequenze portanti per

WLAN a onde radio sono 2,4 GHz e 5GHz

Le reti che si basano su questo tipo di tecnologia sono suddivise in due

categorie, a seconda dell’utilizzo o meno, rispettivamente, delle tecniche Spread Spectrum: a dispersione dello spettro e a banda stretta.

Leversioni successivedellostandardinizialeIEEE802.11utilizzanosolamente tecnologie adonderadio,inparticolareadispersionedellospettro.

LabandaISM(IndustrialScientificMedical), èilnomeassegnato auninsiemediporzioni dellospettroelettromagnetico riservatealleapplicazioniradiononcommerciali,peruso industriale, scientificoemedico.Labandaa2,4GHzèsenz’altropiùutilizzatarispettoa quellaa5GHz.Questoèdovutoalfattochealcresceredellafrequenza aumentanogli effetti di riflessionee assorbimentodelle ondeelettromagnetiche,l’attenuazionedello spazioliberoeil livello di rumore.

IldecretoLandolfidell’ottobredel1966haestesolaregolamentazionedellostandard IEEE802.11atutto il territorionazionale,liberalizzandolacreazionediretiwireless anche percomunieassociazionidicittadini,finoadallorapossibilesoloadareepubbliche quali stazioniedaeroporti.E’statocosìampliatoilprecedentedecretoinvigoredalMaggio

1965, ildecretoFurlani, cheautorizzavasostanzialmente l’utilizzodelWi-Fi esclusivamenteinlocalipubbliciein areeconfinatea frequentazionepubblica.

Latecnologia Wi-Fièsemprepiùutilizzatadavarihardware,computer,PDA,consolee anchestampanti.Secondo leesigenze,taliappartatipossono comunicareinunareteWI-FI secondodiversimodi[1]:

Ad Hoc Mode (IBSS – Independent Basic Servic

Set)

Nonènecessario unpunto diaccessoperlagestionedellareteedèquindipossibile collegarediversiterminalidirettamentetraloro,ovviamente dotatidischededirete wireless.Talitipidiretidefiniteanchemediantel’acronimoMANET(Mobile Adhoc Network), permettonounariduzionedeicostievitandol’acquistodiulterioriapparecchi, (es.AP)e fannosi cheognielementoall’internodellaretesiaattivoepassivo.

(Fig.1.1) Modalità Ad–Hoc

Infrastructure Mode (BSS – Basic Service

Set)

Lacomunicazioneègestitadaunpuntodiaccesso,un AccessPoint,conlafunzionedi stazionebaseedibridgetraterminaliwireless,inmodocheidatidiunhostsiano trasmessialuichepoisiincaricheràdiinoltrarli aglialtrimembridellaretechesitrovano nelsuorangedi copertura.

(Fig.1.2) Modalità a Infrastruttura

L’AccessPointèundispositivo chepermetteall’utentemobiledicollegarsiadunarete wireless.LatopologiaBSS(Fig.1.2a)rappresenta insostanzaunaretelocalewireless monocella,dalmomentochetuttiiterminalisonosottolacoperturadiunsingoloAccess Point.Lacoperturadiuna cellaradiovaria solitamenteda20 aoltre 300metri, inrelazione alla tipologia degli ambienti e quindi alla presenza di eventuali ostacoli. Una configurazioneainfrastrutturapuòanchesupportareilserviziodiroaming/handoverper gliutentichehannobisognodilavorareinmovimento.DueopiùBSSpossono essere configurate formandoun’unicagrande areadenominataExtended ServiceSet(ESS).Gli utentiall’internodiunaESSpossonotranquillamentemuoversitramitehandovertrale varieBSSsenzainterruzionidirete(Fig.1.2b). Inquestocasoilproviderchepermettela connessioneèlostessoneidueAP(siparla quindidiHandover)ma nelcaso fossediverso, aquelpunto, siparlerebbe diveroeproprioRoaming (comenelcasodellatelefonia mobile).

Il metodo di accesso CSMA/CA

AllivelloLinkLayervienegestitoilprotocollo MACchecontrollal’accessoalmezzo[2]. Ilprotocolloprincipaleaquestolivelloèil CSMA/CA(Carrier Sense Multiple Access with Collision Avoidance). Questo è derivato dal CSMA/CD (Carrier Sense Multiple Access

with Collision Detect) che sta alla base dell’Ethernet. La differenza fra i due meccanismi è che nel caso dell’Ethernet è possibile effettuare la Collision Detection (CD), dal momento che sul cavo una stazione ha la possibilità di ascoltare mentre trasmette e quindi di rendersi conto se due stazioni stanno trasmettendo nello stesso istante. Nelle reti Wireless questo non è possibile perché un’antenna può solo trasmettere o ricevere in un dato momento e la transizione tra le due fasi richiede un pò di tempo. Pertanto il protocollo Wireless introduce la Collision Avoidance (CA). Il principio è il seguente: prima di trasmettere bisogna ascoltare per vedere se qualcuno sta trasmettendo. Questo meccanismo non previene, però, in maniera assoluta le collisioni. Sono stati quindi aggiunti altri meccanismi per prevenirle e gestire in modo più efficace le trasmissioni: prima di tutto vi sono il Positive Acknowledgment e il MAC Level Retransmission. Finito di ricevere un pacchetto, la stazione invia un ACK per confermarne la ricezione. Se la stazione che ha inviato il pacchetto non ricevesse l’ACK, significherebbe la presenza di un’interferenza e il pacchetto sarebbe immediatamente ritrasmesso. Questo è necessario perché la probabilità di errori è molto più alta nelle trasmissioni Wireless che in quelle su cavo. Inoltre, in presenza di un mezzo con molti errori, è conveniente trasmettere (e ritrasmettere) pacchetti piccoli, frammentando quindi i pacchetti di maggior dimensione. Questo porta due vantaggi: se il pacchetto è piccolo, è più facile che arrivi a destinazione intatto, e se non arriva, la ritrasmissione è più veloce. Frammentare i pacchetti richiede ripetere gli headers MAC su ognuno e quindi si riduce il throughput.

Unulterioreproblemaèquellodeinodinascosti(Hidden

Nodes).

(Fig. 1.3) Il problema dei nodi nascosti

Sisupponga diaveretrestazionidisposteinlineaunadopol’altrainmodotalechela stazione centrale(AP)riescaaparlareconlaprimaelaterza,macheacausa dell’attenuazionedel segnalela primanonriesca aparlaredirettamenteconlaterza. Supponiamo chenonciinteressifarparlaredirettamentelaprimaconl’ultimastazione poichélastazionecentraleèilnostro AccessPointeleduestazionilateralidevonoparlare

soloconesso.Ilproblema ècheleduestazionilateralinonsono ingradodisentireseviè unatrasmissione incorsodapartedell’altrastazionelaterale,equindilaprobabilità di collisioniaumentadimolto.

(Fig. 1.4) RTS/CTS

E’possibile risolvere ilproblemafacendoinmodochelastazionecheintendatrasmettere inviiprimadituttounpiccolopacchettoRTS(Request To Send) e attenda che il ricevente risponda con un CTS (Clear To Send) prima di inviare il proprio pacchetto. Si noti che quando la stazione centrale (l’AP) invia un CTS, lo sentono tutte le stazioni nel suo raggio di copertura e quelle che non hanno inviato il RTS capiscono che un’altra stazione sta trasmettendo non trasmettono nulla per evitare collisioni (i pacchetti RTS/CTS contengono al loro interno anche la lunghezza del pacchetto da trasmettere, il che fornisce alle altre stazioni una stima del tempo di attesa). Teoricamente le collisioni possono avvenire solo per pacchetti RTS, che sono molto piccoli; d’altra parte l’overhead del meccanismo RTS/CTS è parecchio, e di nuovo diminuisce il throughput totale.

1.2 Il protocollo IEEE 802.11

Ilgruppo11dell’IEEE802[3](nel1963)hasviluppatolaprimaversionedello

standard 802.11 per le reti WLANs che venne chiamato “802.1y”.

Questo termine viene utilizzato solitamente per definire la prima serie di apparecchiature 802.11, sebbene si debba preferire il termine “802.11 legacy”. Quella versione 802.11 specificava velocità di trasferimento comprese tra 1 e 2 Mbps e utilizzava i raggi infrarossi o le onde radio nella frequenza di 2,4 GHz per trasmettere il segnale. Il simbolo Wi-Fi, termine con cui si identificano in generale i dispositivi 802.11, indica l’appartenenza dei dispositivi alla Wi-Fi Alliance, che raccoglie numerosi costruttori di hardware (Cisco, Nokia, Intel, Broadcom, Philips, Asus, etc.).

(Fig.1.5) Logo Wi-Fi Alliance

Taleorganizzazione ènataconl’ideadicertificarel’interoperabilità diprodotti802.11, portandoaunacomune(ocomunque interoperabile) implementazionediquellepartidello standardlasciateliberealcostruttore.Lafamiglia802.11includevariprotocollidedicati allatrasmissione delleinformazioni(a,b,g,n);lasicurezzaèstatainclusainunostandard aparte,l’802.11i.Glialtristandarddellafamigliariguardanoestensionideiservizidibase emiglioramentideiservizigiàdisponibili.Ilprimoprotocollo largamentediffusoèstatoil b;inseguitosisonodiffusiil protocolloaesoprattuttoil protocollog.Daqualchetemposi stadiffondendo,invece,il protocollon.

IEEE 802.11b

Riconoscendolanecessitàdisupportarevelocitàditrasmissionedatipiùelevate,l’IEEE ratificonel1959questostandard,ancheconosciutoconil terminedi “802.11 High Rate”. Consente una velocità di trasmissione massima pari a 11 Mbps utilizzando ancora le frequenze nell’intorno di 2,4 GHz. Per quanto riguarda la copertura, il range di trasmissione previsto è pari a 300 metri outdoor e 30 metri indoor. Si sottolinea che, al diminuire della velocità, cresce la dimensione fisica di una rete locale wireless, nel senso che aumenta il raggio di copertura dell’Access Point. Comunque si tenga presente che i

valori(siadivelocitàditrasmissione siadirangedicopertura) indicatiinprecedenzasono solamenteteorici.Poichéilmezzoèunicoecondivisotragliutenti,labandadisponibile perciascunodiquestidiminuiscealcresceredelloronumerocomplessivoall’internodi unaBSS.IvantaggidiIEEE802.11b sonolegatisoprattuttoallagrandediffusione dei prodotti su scala mondiale. Sono state inoltre sviluppate estensioni proprietarie (es.

802.11b+) cheutilizzanopiùcanaliaccoppiaticonsentendodiincrementarelavelocitàdi trasmissione (finoa44Mb/s)ascapitodellacompatibilitàconperifericheprodotte dagli altriproduttori.

IEEE 802.11a

Approvatonel1962eratificatonel1963,utilizzalospaziodifrequenze

nell’intorno dei 5GHz e opera con una velocità di trasmissione massima pari a 54 Mbps.

Il range di copertura è inferiore, a parità di potenza, rispetto a quello precedente a causa della maggiore frequenza di lavoro. Un altro vantaggio di 802.11a, oltre alla maggiore banda (ottenibile grazie alla modulazione OFDM) e alla possibilità di numerosi valori di data rate scalabili, riguarda l’utilizzo di bande libere ma meno affollate di quelle a 2,4 GHz, con la conseguenza di presentare minori interferenze. Lo standard definisce, infatti, 12 canali non sovrapposti. Il protocollo 802.11a non ha riscosso i favori del pubblico a causa del limitato raggio d’azione e d’incompatibilità con le specifiche 802.11b/g, i cui prodotti sono di gran lunga più diffusi.

IEEE 802.11g

Ratificatonelgiugno 1964,questostandardutilizzalabandaa2,4GHzefornisceuna velocitàmassimateoricadi54Mbpsgrazieallamodulazione OFDM(Orthogonal Frequency-DivisionMultiplexing),comeavvieneperl’802.11a.

Ètotalmentecompatibileconlostandard802.11b, ma,quandositrovaadoperarecon periferichedel“vecchio” Wi-Fi,deveovviamenteridurre lasuavelocità massimaaquella dellostandardb(11Mbps).Alcuniproduttori introdusserodelleulteriorivariantichiamate g+oSuperGneiloroprodotticheutilizzavanol’accoppiatadiduecanaliperraddoppiare labandadisponibileanchesequestononerasupportatodatutteleschede.802.11be

802.11g dividono lospettroin14sottocanalida22MHzl’uno.Icanalisonoparzialmente sovrapposti traloroinfrequenza,quinditraduecanaliconsecutiviesisteunaforte interferenza.Iduegruppidicanali(1,6,11e2,7,12)nonsisovrappongono traloroe vengono utilizzatinegliambienticonaltreretiwireless. Gliunicicanaliutilizzabiliintutto ilmondosono il10el’11datochelaSpagna nonhaconcesso icanalidall’1al9emolte nazionisilimitanoai primi11sottocanali,comerisultadallaseguenteimmagine:

(Fig. 1.6) Canali e frequenze

IEEE 802.11n

Nelgennaio1962,IEEEannunciò diaveravviatolostudiodiunnuovo standardper realizzare retiwirelessdidimensionimetropolitane.La velocità teorica permessadaquesto standardèdi300Mbps,quindibenpiùperformante deiprecedentistandard.Laversione definitivadellostandardèstataapprovatal’11settembre1963elapubblicazioneèprevista a inizio1969.802.11nincludeanchela possibilitàdiutilizzarela tecnologiaMIMO (Multiple-input multiple-output) per utilizzare più antenne per la trasmissione e la ricezione incrementando così la banda a disposizione.

IEEE 802.11i

Poiché,inunaWLAN,i datinonviaggianoall’internodicavima nell’etereesono potenzialmenteintercettabili anche con unacertafacilità,sièdovutoaffrontareilproblema dellasicurezza.RitenutobenprestodeboleilprotocolloWEP (WiredEquivalentPrivacy), laWi-FiAllianceneintrodusse(1965)unaversionemigliorata:ilWPA(Wi-Fiprotected

Access),cheutilizzaTKIP semprebasatosull’algoritmoRC4utilizzatonelWEP.Nel giugno1963fuapprovato, invece,ilnuovostandard802.11i(anchenotoincampo commercialeconiltermineWPA2)cheutilizzailCCMPbasatosulbenpiùsicuroAESe introduceil concettodiRSNA(RobustSecurityNetworkAssociation).

20

1.2.1 Formato di un generico frame

802.11

L’IEEE802.11[1](conosciutoancheconil nomediWI-FI)èlostandardperlereti WLANschespecificalemodalitàdicomunicazione alivellofisicoedatalink(MAC)del modelloISO/OSI. Perquantoriguardalasicurezza,lamaggiorpartedelleanalisisono incentratesullivelloMAC.Saperriconoscereidiversitipidiframe802.11ènecessario percapirecosastaaccadendonellarete.

(Fig.1.7) Modello ISO/OSI

Lostandard802.11 definiscevarietipologiediframechesarannoutilizzatenelle trasmissionidati,peresempiopergestireecontrollare lecomunicazioniwireless. Ciascun frame è costituitoda:

– MAC Header.

– Frame Body

– FCS (Frame Check Sequence)

Ilformatodel framecomprendediversicampi, chericadonosemprenellostessoordineper ciascunatipologia. Ilgenericoframeèrappresentatonell’immagineseguente.

(Fig. 1.8) Frame 802.11

Iprimi3campi(Frame Control, Duration/ID e Address 1) e l’ultimo (FCS) costituiscono il formato del frame minimo e sono quindi presenti in tutti i frame.

I campi invece come Address 2, Address 3, Sequence Control, Address 4 e frame

Body

sonopresentisoloin alcuniframetype e

subtype.

Ilmeccanismoutilizzatoperincapsulare leinformazioni all’internodell’header 802.11 vienedefinitonellaspecificaIEEE802.11-1964[1],ilqualeclassificaiframe802.11 intre principalicategorie:

• MANAGEMENT FRAME

Sonoutilizzatiperdiversimeccanismidigestioneeincludei

seguenti frame:

– Beacon:

L’AccessPointinviaperiodicamentetaleframeannunciandolasuapresenza coninformazioni cheloriguardano.Lestazionirimangono inascoltoditali Beaconspersceglierequalesial’AP“migliore”conil qualeassociarsi.

– Probe request:

Una stazione invia una Proberequest in cerca di un determinatoAPo in broadcasterimaneinascoltodiun’eventualerispostadapartediun APcui associarsi.

– Probe response:

E’ larispostadell’APallaProbeRequestdellastazionewireless.E’ spedito questavoltainmodalitàunicaste contienelepropriespecifiche(datarate,etc.).

– Authentication :

Unprocesso concuil’AccessPointaccettaorifiutal’identitàdiunastazione wireless.

– Association/reassociation request :

Unastazionewireless iniziailprocesso diassociazione inviando taletipodi frameall’AccessPointconall’internovarieinformazioni (tralequalil’SSIDal quale intende associarsi).L’Access Point invece,unavoltaricevuta larichiesta, considerasefarlo associare(riservandoglidellospaziodimemoria)omeno.

– Association/reassociation response :

Questoframeèinviatodall’Access Point.Incasopositivo lastazionepuò comunicareconle altrestazioniall’internodellarete.

– Deauthentication :

Unastazioneinviaunframedideautenticazione aunaltraquandovuole interromperela comunicazione.

– Disassociation:

Unastazioneinviataletipodi framequandovuoleterminarel’associazione.

• DATA FRAME:

SonoframeneiqualisonocontenutiidatiTCP/IP chel’hostintendescambiare conil suoend-pointremotopermezzodell’APeincludonounpayloadcriptato.

• CONTROL FRAME:

Taletipologiadiframeriguardalatrasmissionedeidataframetra

stazioni:

– Acknowledgement (ACK)

– Request to Send (RTS)

– Clear to Send (CTS)

– Power Save (PS)

1.2.2 Analisi dell’header di un frame

802.11

IprimiduebytedelMACHeader[1]costituiscono ilFrame control che fornisce informazioni importanti sul frame; una sua analisi risulta molto importante nell’audit; ha funzioni sul controllo e la natura del frame stesso. Il formato del Frame Control è il seguente:

(Fig.1.9)DettaglioFrameControl

Analizzandoi diversicampidelFrame Control,

troviamo:

Protocol Version : indica la versione del protocollo. Per questo standard la versione del protocollo è la 00.

Type: indica la tipologia del frame:

– control(01)

– management(00)

– data(10)

Subtype: di lunghezza 4bit; specifica la funzione del tipo di frame. Abbiamo già detto che esistono tre tipi di frame: control, data e management.

Ciascuntipodiframehadiversisubtypes definiti.Nellaseguenteimmaginesonoriportate lepossibilicombinazionidei campitypeesubtype:

(Fig.1.10) Campo Type/Subtype

Glialtrisonocampidilunghezzaparia1bitefunzionanoinpraticadaflag:

To DS/From DS : indica se il frame è destinato al sistema di distribuzione o

meno

-

To DS From DS Significato 0 0 Il frame è generato in una rete Ad hoc (IBSS) 0 1 È generato da un AP 1 0 E’ generato da un client WIFI verso l’AP 1 1 Il frame è generato da un WDS (pacchetti scambiati tra gli AP)

(Fig.1.11) Campo To DS/From DS

L’assegnazionedegliindirizzineicampi Address(1-4)deiframe802.11è complicato.Questoperchégliindirizzipotrebbero essereanche3o4el’ordine potrebbecambiare asecondadeiflag TO DS e From DS nel campo frame control.

More fragments : se è impostato al valore 1, seguono altri frammenti appartenenti allo stesso frame. Altrimenti è impostato al valore 0.

Retry: se è impostato a 1, questo frame/frammento è la ripetizione del frame/frammento (data o management type) precedentemente trasmesso. Aiuta il ricevitore a eliminare le copie dei frame duplicati.

Power Management: se impostato al valore 1, al termine del frame l’interfaccia della stazione entrerà in modalità risparmio energetico. Questo campo è sempre impostato a 0 nei frame che vengono trasmessi dall’Access Point.

More Data: se impostato al valore 1, il trasmettitore ha altri frame (almeno 1) per il ricevitore.

WEP : se impostato al valore 1, il campo frame Body (Dati) è stato processato da un algoritmo crittografico. Inizieremo ad affrontarli nella sezione 1.3.

Order: se impostato al valore 1, il frammento appartiene alla classe di servizio

StrictlyOrdered(ipacchettinonpossonoessereriordinatiin

ricezione).

Conclusal’analisidel frameControlconi suoisottocampi,analizziamoorai

campi restanti

dell’Headerdiunframe 802.11:

IlcampoDuration & ID è composto da 2 bytes. Riguarda la modalità di accesso dei dati al mezzo fisico in modo da regolare il tempo durante il quale il mezzo risulta essere busy per una trasmissione dati. Questo campo indica il Network Access Vector (NAV), il CFP (Contention Free Announcement) e il Power Save.

IcampiAddress sono quattro e vengono utilizzati per indicare:

-il BasicServiceSetIdentification(BSSID), identificativo di

48 bit:

-NelcasodiInfrastructureMode,BSSID=MACdell’AccessPoint.

-NelcasodiAd-HocModeègeneratoinmaniera random.

-il SourceAddress(SA), ossia la stazione che ha generato il

pacchetto

-il DestinationAddress(DA), indica la destinazione finale del

pacchetto

-ilTransmittingSTAAddress(TA), l’indirizzo di chi ha trasmesso il

pacchetto

-il ReceivingSTAAddress(RA), l’indirizzo della stazione che riceve il

pacchetto

Alcuniframepotrebberononcontenerealcunidiquesticampi.Ilcontenutodi questicampidipendedalvaloredeicampiTo DS/ From DS che abbiamo incontrato all’interno del campo Frame Control. Se nella tabella è presente la dicitura N/A vuol dire che il contenuto di quel campo non è applicabile.

(Fig.1.12) Dettaglio campo To DS/From

DS

IlcampoSequence Control è costituito da 16 bit ed è composto da due sottocampi, il Fragment Number (4 bit) e il Sequence Number (12 bit) che definiscono il frame e il frammento del frame.

(Fig.1.13) Dettaglio Sequence Control

Vieneusatoperricostruire l’ordinedeiframmentiappartenentiallostessoframee perriconoscerel’eventualeduplicazionedeipacchetti.

IlcampoFrame Body all’interno del frame può essere al massimo 2312 byte. Nel caso avesse una dimensione più grande, si passerebbe alla frammentazione in più parti. Il Fragment Number indica il numero di ciascun frammento.

E’ settatoa0(siricordacheèdi4bit,quindi0000)nelcasofosseilprimo frammento o fosse un frame non frammentato. Se un frammento venisse ritrasmesso,avrebbelostessoFragmentNumber.Aogniframmentoèassegnato un unicoFragmentNumbermentre ilSequenceNumberresta lostessoper iframmenti appartenentiadununicoframe.

IlSequenceNumberiniziada0eincrementadi1perogniframenonframmentato; cisono 2^12(4096)iterazioni.Dopole4096sequenze,ilSequenceNumber ritornaa0.

IlcampoFrame Body è di lunghezza variabile e contiene informazioni specifiche per frame types/subtypes individuali.

Il campo FCS (Frame Check Sequence) di lunghezza pari a 32 bit offre una basilare funzione d’integrità dei messaggi (copre, infatti, tutti i campi precedenti) mediante l’algoritmo CRC32.

Sièpotutovederecome,analizzandoungenericoframe802.11, ilcampoFrame Control (facente parte del MAC Header) sia composto da altri campi. Uno di questi in particolare ci avvisa se il frame body sia stato cifrato o meno con eventuali algoritmi di crittografia (es.WEP). Nella prossima sezione incominceremo l’analisi dei vari protocolli di cifratura disponibili, partendo proprio dal protocollo WEP.

1.3 Il Protocollo WEP

Dopo avervistonella sezioneprecedentecomesiacostituitoungenericoframe802.11, incominciamoinquestoparagrafoadaffrontareiprotocollidi cifratura.

Perporrerimedioalproblema diconfidenzialitàrelativoaltrafficoall’interno dellereti wireless,lostandard802.11 integraunsemplicemeccanismodicodificachiamato WEP (Wired Equivalent Privacy). WEP è un protocollo che opera a livello data link (sottolivello MAC, Medium Access Control) dello stack ISO/OSI e il suo obiettivo è di codificare i frame 802.11 utilizzando l’algoritmo simmetrico RC4. E’ stato progettato per fornire una sicurezza comparabile a quello delle normali LAN basate su cavo ma furono ben presto riscontrate una serie di vulnerabilità. Per questo motivo verranno adottate diverse contromisure per migliorare la sicurezza mediante, in un primo tempo, l’introduzione del Wi-Fi Protected Access (WPA) rilasciato nel 1965 e facente parte del futuro standard WPA2 (o IEEE 802.11i) del giugno 1966 Il WEP[1] è un sistema di cifratura a chiave fissa simmetrica condivisa che utilizza l’algoritmo di cifratura RC4 per la sicurezza e il CRC-32 per la verifica dell’integrità dei dati.

RC4fusviluppatodaRonRivestdellaRSASecuritynel1966.LasiglaRCstaperRivest CipheroalternativamenteRon’sCode.Grazieallasemplicitàeallasuavelocitàdalpunto divistacomputazionale èfacilmenteimplementabilesiaalivellosoftwaresiahardware.Il suoutilizzo sidiffusebenprestoel’RC4divennebenpresto l’algoritmo basediimportanti protocolliqualiWEPedWPA perlacifraturadellecomunicazioniinambitowireless. L’algoritmorestòinizialmentesegretodaRSASecurity ma,nelsettembredel1964,alcuni hackerdiffusero ilcodicediunalgoritmocrittograficoicuirisultatieranoidenticiaquelli generatidaiprogrammicheimplementavanol’RC4ufficiale.

Lachiave WEP puòesserecompostada40o104bitedeveessereimpostatasututtele stazioniwirelesscompresol’AccessPoint.

QuestavienepoiconcatenataaunInitialization Vector(IV)di24bitinmododaformare unastringa di64bito128bit(dettaPer–packet Key) che poi viene fornita in ingresso all’algoritmo RC4. Tale algoritmo genera un flusso di bit pseudo casuali (keystream o PRGA data stream);

Allostessotempoiltestoinchiaro,chedeveesserecriptato,èscompostoinblocchie questivengono concatenaticon32bitdichecksum(ICV–Integrity Check Value) in modo

dapareggiarelalunghezzadellachiaveRC4.IlCRC32dovrebbe teoricamenteassicurarci l’integritàdeidati chesivoglionotrasmettere.

Aquestopunto èeseguitaun’operazionediXORtra ilflussopseudo casuale (o keystream) eiblocchiperottenereiltestocifrato.Infine,altestocifratocosiottenuto,vieneaggiunto il vettorediinizializzazione,questavoltaperòinchiaro.

(Fig.1.14) Cifratura WEP

Perdecifrareil frame,protettodalprotocolloWEP,èpossibileeffettuareil processo inverso:consistenelgenerarel’identicokeystream,RC4(v,k),basatosull’IV appena ricevutoelachiaveWEP segreta(cheancheilricevitoreconosce)epoinell’effettuarelo XORdiquestoconil cyphertextperpotertrovareil plaintext.

P’=C⊕RC4(v,k)=(P⊕RC4(v,k))⊕

RC4(v,k) = P

SuccessivamentevieneverificatoilchecksumsulplaintextdecriptatoP’

dividendolo in

<M’,c’>;vienericalcolatoilchecsumc(M’)econtrollato sesiaeffettivamenteidenticoal checsum c. In questo modo solo i frame con checksum valido sarannoaccettati dal ricevitore.

(Fig.1.15) Decifratura WEP

1.3.1 Autenticazione

Prima che lastazionepossacomunicareall’interno dellarete,habisognodi autenticarsiper diventare associata a un determinato Access Point. WEP supporta due tipi di autenticazione:

L’Open System authentication è un cosiddetto “null authentication algorithm”, nel senso che qualsiasi stazione che voglia autenticarsi con un determinato AP (sul quale è stato impostato questo tipo di autenticazione) può effettuarlo senza problemi. Il protocollo è costituito semplicemente da un frame di Authentication Request e uno di Authentication Response.

(Fig.1.16) Autenticazione a sistema aperto

Consiste semplicementenelloscambiodellereciprocheidentitàtraAccessPointestazione enonoffrealcunaiutodalpuntodivistadellasicurezza.SeèattivalacrittografiaWEP,la stazionepuòterminarel’autenticazioneconl’AccessPointmapuòinviare/riceveredati solosepossiedela chiaveWEPcorretta.

LaShared Key authentication fornisce, al contrario della mutua autenticazione, una one- way authentication. E’ la stazione ad autenticarsi con l’Access Point e non il contrario. Solamente le stazioni che conoscono la chiave segreta sono capaci di autenticarsi con l’AP.

(Fig.1.17) Autenticazione a chiave condivisa

Questo protocolloconsiste inun4-WayHandshakeeiniziaconun’AuthenticationRequest (#1)dapartedellastazione.L’AccessPointasuavoltarisponde conunchallenge(#2)che contiene un messaggiodi 128 Byte fornitodal generatoredi numeri pseudocasuali. Ricevutoilchallengedi128byte,questoècifratousando WEP conlachiavesegreta condivisa equindiinviato(#3)dinuovoall’AccessPoint.L’AccessPoint,ricevutoquesto messaggio,lodecapsulaenecontrollal’ICV.Seilcontrollo vaabuonfine,ilcontenuto decifratoèconfrontatoconilchallengeprecedentementeinviato.Sesonoidentici,l’APsa chelastazioneconoscelachiavecondivisaecosìinviaun’authentication successmessage (#4)allastazione.Questo metododiautenticazione nonèconsideratomoltosicuroo comunque loèmenodell’autenticazione asistemaaperto.Unmalintenzionato, infatti, potrebbe monitorare ilmessaggio#2(testononcifrato)e#3(testocifrato).Inseguitopoi potrebbeconfrontarequesteduestringhecalcolandocosìla chiaveWEP.

1.3.2 Debolezze del WEP

Traledebolezze risapute deglialgoritmistreamcypher sirilevachecifrando duemessaggi diversi con lo stesso keystream è possibile ricavare facilmente informazioni sui due

messaggi[4]. Come si sa, l’operazione di XOR tra due bit fornisce i seguenti risultati:

-

XOR RISULTATO 00

0

01

1

10

1

11

0

(Tab.1.1) XOR

Sesi esegueloXORtraduebituguali(0⊕0o1⊕1)ottengo0! Sequindi:

C1 = P1 ⊕ K C2 = P2 ⊕ K

C1 ⊕ C2 = (P1 ⊕ K) + (P2 ⊕ K) = P1 ⊕ P2

DalloXORdeidueciphertextsiottieneloXORdelplaintext.

Sesi conoscesseunodeidueplaintext,sipotrebbeottenereimmediatamente

l’altro:

P1 ⊕ (C1⊕ C2) = P1 ⊕ (P1⊕P2) = P2

Inoltreaquestopunto,sesiconoscessesiailplaintextsiailcorrispondenteciphertext, sarebbepossibileottenerela chiavedi cifratura:

P1 ⊕ C1 = P1 ⊕ (P1 ⊕ K) = K

SesiconoscesselachiaveK,sipotrebberoeseguireattacchistatisticiperilrecuperodel testoinchiaro.WEPutilizzaunIV,ognivoltadiversoperognipacchettoinviato,per

evitareappuntodi cifrare messaggidiversiutilizzandolostesso

keystream.

Comegiàdetto,RC4siservedellachiave WEP concatenataagliIVdi24bitperpoter creareunachiave(per-packetkey) chesiadiversadapacchettoapacchetto.

Inoltre,dopoilprocessodicifraturadeidati,alpacchettocifratoèanteposto(questavolta inchiaro)ilvettorediinizializzazione; inquesto modo ilricevente puòeffettuare la decifraturadelcyphertextconoscendo infattianchelaWEP keydalmomentocherisulta impostatasuogniapparecchiodirete.IlvettorediinizializzazioneIVèunnumerocasuale

di lunghezza pari a 24 bit. Ciò vuol dire che è possibile avere 224 possibili chiavi

(16.777.216)primadiottenereunaripetizione(ocollisione,chedirsi

voglia).

Questosarebbeverosel’IV fosseincrementatodiunoperognipacchettotrasmesso. Sarebbenecessariaqualcheoraperottenereunacollisioneinunareteconungrande volumeditraffico.

Comeabbiamodetto,l’IV èselezionatoinmodalitàrandom;quindinonrisultaproprio essere la stessa cosa. Infatti, la risposta ce la fornisce la teoria delle probabilità (il cosiddettoIl paradosso del compleanno del 1939, definito da Richard Von Mises).

Ilparadossodelcompleannonascedalfattochelaprobabilitàcheduepersoneinun gruppo compianogliannilostessogiorno,vacontroquellochedicel’intuito(nelnostro casovuoldirecheavremounIV duplicatoinuntempopiùbreverispettoalcaso dell’approccioincrementale):fra23persone laprobabilitàècircadel51%, con30persone superail 70%;inungruppodi50personearrivaal97%.

1.3.3 Debolezza CRC

Ilprotocollo WEP,perassicurarecheipacchettinonsianomodificatidurantela trasmissione, utilizzaunasommadicontrollo(ochecksum).Ilchecksumèimplementato comeunCRC-32checksumchefapartedelpayloadcifratodelpacchetto.Questo, infatti, permettediscopriresecisonostatierroridurantelatrasmissione manonpermettedi difendersi daattacchidimalintenzionatichemodificano ipacchettilungo iltragittodal trasmettitore al ricevitore[4].Verifichiamo come questo sia applicabile senza che sia possibile renderseneconto.Saràutilizzatalaproprietà delchecksumcheèunafunzione linearedelmessaggio:

CRC (X ⊕Y) = CRC(X) ⊕ CRC(Y) : per qualsiasi valore di x e y

Saràquindipossibile intercettareuncyphertextC“intransito”edeffettuareleopportune modifiche cambiando il checksum in modo opportuno, senza che sia possibile accorgersene.Sisuppongacheil cyphertextappenaintercettatosiadatoda:

C = RC4 (v,k) ⊕ <M,CRC(M)> : dove P = <M,CRC(M)> plaintext associato a C.

InquestomodoseilpacchettofossestatoinviatoprecedentementedaA versoB,sarebbe possibilerimpiazzarelatrasmissioneoriginalediCconilnuovocyphertext C’,creato dall’attaccante malintenzionato (Packet Injection). Una volta che B avrà decifrato il

pacchetto, otterrà il messaggio M’= M ⊕ mu (dove “mu” è la modifica dell’attaccante) con

il corretto checksum c(M’), dove P’= <M’,c(M’)>.Verifichiamo dunque come sia possibileottenereC’daC inmodocheC’siadecifratoinM’invece checonM.Sihache:

C’ = C ⊕ <mu, CRC(mu)> =

= RC4(v,k) ⊕ <M, CRC(M)> ⊕ <mu, CRC(mu)> =

= RC4(v,k) ⊕ <M ⊕ mu, CRC(M) ⊕ CRC(mu)> =

AvevamodettocheCRC(X)⊕CRC(Y)=CRC(X⊕Y)eM’=M

⊕ mu,

= RC4(v,k) ⊕ <M’, CRC(M ⊕ mu)> =

= RC4 (v, k) ⊕ <M’, CRC (M’)> =

Abbiamotrovatoche:

C’= RC4(v,k) ⊕ P’, con

P’=<M’,CRC(M’)>

Il pacchetto contraffattodall’attaccante utilizza l’identico IVdi quello del messaggio originale(RC4(v,k)). Unmalintenzionato inviandodeltrafficoinchiaro(P)versolarete wirelesseintercettandoilcorrispettivo cyphertext(C),potrebbequindiriuscireainiettare unoopiùpacchettiP’ utilizzandolostessoIV. DatocheWEPnonforniscealcuna protezioneperquantoriguardaireplay attacks, è possibile re-iniettare più volte un frame

cifratoinmodolegittimo.Questadebolezzaèutilizzatapersferrare ilcosiddetto ARP request attack. L’utilizzo di CRC-32 e RC4 è giustificato dalla loro semplicità di implementazione e dalla velocità computazionale che permettono di ottenere. Molti attacchi però si basano proprio sulle loro proprietà.

1.3.4 Attacchi recenti a WEP

Nelcorsodeglianni,dallanascitadelprotocollo WEP,sonostatieffettuatinumerosistudi cheportarono all’implementazionedidiversiattacchipersostenerelenumerosedebolezze ditaleprotocollo.Trai diversiattacchi,implementatipoineltoolAircrack-ng,siha:

Attacco di Fuhrer, Mantin e Shamir

(FMS)

E’ possibilesfruttareledebolezzecitatedeglistreamciphernelcasosianosoddisfatte almenoduecondizioni:

– Devonoessere recuperatialmenoduemessaggi cifrati (C1,C2) conlo stesso keystream(K).

– Bisognaavereunaconoscenzaparzialediquesti messaggi.

Fluhrer,MantineShamir,nelloropaperdel1963,furono iprimistudiosiadimostrarela vulnerabilitàdelKSA(key scheduling algorithm) dell’RC4 utilizzato in WEP[5].

L’attaccodaloroscopertochepoipreseilloronome(FMS) èbasato,oltreallecondizioni giàcitate,sull’utilizzodelsoloprimobytedellasequenzapseudo-random prodotto dall’outputgeneratordiRC4.Sividecomevalori“deboli”diIV lasciasserotrapelare informazionisullachiave.Sarebbepossibileraccogliereunnumerosufficientedipacchetti eindividuarela chiaveseil primobytedelkeystreamfossenoto:questaparticolare situazionevienedefinitadagliautoricome unaresolved condition. Conoscere il primo byte del cifrario non è così difficile come potrebbe sembrare. Infatti, nelle reti wireless è utilizzato il protocollo LLC (definito dallo standard IEEE 802.3) a livello data link, che prevede che i pacchetti IP siano incapsulati in un ulteriore frame con un header SNAP (Sub Network Access Protocol). Tale header ha sempre il valore 0xAA come primo byte. E’ possibile ottenere il primo byte di output del cifrario semplicemente eseguendo uno XOR

trailprimobytedelciphertexteilvalore0xAA. Comunque,siccomel’IVèper-packet,il cifrariosaràinizializzatoadognipacchettoinviato,ilqualequindiconterràsempreil primobytegeneratodaRC4.Nellasuaimplementazioneneltool Aircrack,sinotacome venga indovinato ciascunbytedellachiave,associando deivotiaipiùprobabili bytedella chiave,grazieal recuperodiun grannumerodipacchettiintercettati.

Attacco di Pyshkin, Tews e Weinmann

(PTW)

Tramite l’attacco FMS occorrono tra i 500.000 e 1.000.000pacchetti per recuperare l’interachiave.Questoperchénontuttiiframecontengono unIVchedeterminauna resolved condition. Furono condotti una serie di studi sull’RC4 da Andreas Klein, portando a 250.000 i pacchetti necessari per il cracking della chiave WEP. Klein quindi apportò un netto miglioramento agli attacchi precedenti ed evidenziò il fatto che vi erano ulteriori correlazioni tra il keystream e la chiave oltre a quelle già scoperte.

Gli studi più recenti sono stati condotti daAndrei Pychkine, Erik Tews e Ralph P. Weinmannnelloropaper“Breaking 104–bit WEP in less than 60 seconds”[6].

Questiricercatorihannomiglioratol’attaccosviluppato daKleincontro l’algoritmoRC4 usatodalWEP, inmodocheibyteschecompongonolachiavefosserocalcolatiinmaniera indipendente.Ilrisultatoècheconcirca35.000-40.000 pacchettiWEPsihail50%di probabilità dicalcolarelachiavecorrettamentrecon85.000 laprobabilità salea95%. L’attaccoPTWpresuppone diconoscereiprimi16byte(pertuttii128bitdellachiave)di outputdelcifrario,ilcheequivaleaconoscereiprimi16bytedelplaintextdelpacchetto perpoterfareloXORconil cyphertext.

Taletipodiattaccononpuò essereapplicato atuttiipacchetti masolo aquelliconun determinatoheadernoto,come ad esempioi pacchetti del protocolloARP.Possiamo aumentare il traffico dei pacchetti utili per l’attacco utilizzando la cosiddettatecnica dell’ARP reinjection. Per eseguire questo attacco è obbligatorio che la scheda di rete supporti l’injection dei pacchetti oltre ovviamente al monitor mode.

In cosa consistel’ARPreinjectionpropostadaTews,WeinmannePyshkinper aumentareil trafficodeipacchettiutiliall’attacco?Primadirispondere vediamoinnanzituttocome funzionail protocolloARP(Address Resolution Protocol).

Simuliamo ilcasoincuiunclientAvoglia inviareunmessaggio aunclientB.

Per fare ciò dovrà specificare nel pacchetto in uscita l’indirizzo IP di quest’ultimo (client B). Gli indirizzi IP hanno significato soltanto a livello network, quindi, affinché il frame ethernet possa raggiungere lo strato data link del destinatario è necessario conoscere il suo indirizzo fisico (MAC Address). A tale scopo interviene il protocollo ARP.

IlclientA,volendoconoscerel’indirizzofisicodelclientB(ocomunquediunaltro client),devemandareinbroadcastatuttalasottorete,una ARPrequestspecificando l’indirizzoIPdeldestinatarioeilproprioindirizzofisico.LarichiestadelclientA sarà ascoltata datuttiglihostmasoloquelloconl’indirizzoIPspecificatodalclientAinvieràa questounaARPResponseconil proprioindirizzofisico.

IlclientBsapràachiinviarelarispostapoichéilclientAnellasuarequestavevainclusoil suoindirizzofisico. Entrambiitipidipacchetti,valeadiresialeARPrequestsialeARP response,hanno dimensionefissa.Tale proprietàli rende facilmente riconoscibilinel trafficoperchélacrittografiaWEPnonnascondeledimensionioriginalideipacchetti.

IpacchettiARPpossiedonoun headerLLC(Logical Link Control) fisso di dimensione pari a 8 byte uguale a “AA-AA-03-00-00-00-08-06” e i primi 8 byte del payload sono uguali a “00-01-08-00-06-04-00-01” per le richieste e “00-01-08-00-06-04-00-02” per le risposte. Come si nota differiscono solo nell’ultimo byte. Siccome WEP lascia in chiaro l’indirizzo del destinatario, è facile distinguere le richieste (mandate in broadcast, vale a dire FF:FF:FF:FF:FF:FF) dalle risposte (unicast); in questo modo i pacchetti ARP in transito nella sottorete sono facilmente riconoscibili e se ne conoscono i primi 16 byte del plaintext. Catturando ogni pacchetto ARP e facendo lo XOR tra i primi 16 Byte del pacchetto e questi valori noti appena visti si hanno a disposizione i primi 16 byte generati dal cifrario. Inoltre si ha conoscenza anche del vettore di inizializzazione (IV) poiché inviato in chiaro. La tecnica dell’ARP reinjection descritta dai ricercatori consiste nel catturare e rispedire tutte le richieste ARP cosi come sono state intercettate. Il fatto di re- iniettare i pacchetti catturati produce in generale 3 nuovi pacchetti a causa del relay effettuati dall’Access Point. Il numero di pacchetti che possono essere utilizzati per l’attacco aumenta in maniera considerevole poiché ogni pacchetto prodotto possiede un diverso vettore di inizializzazione. Tale tecnica trasforma tale tipo di attacco da passivo ad attivo e in questo modo potrebbe venire segnalato da sistemi anti-intrusione (es. WIPS).

Capitolo 2. Il concetto di RSNA

2.1 Introduzione

Nel1962sivenneaformareunnuovogruppo dilavoro,ilTaskgroupI,perporrerimedio alle vulnerabilità crittografiche del WEP e per dare una risposta positiva alle preoccupazionicrescentiall’internodelleaziende.Allostessotempositentòdimigliorare anchelafasediautenticazione. Dopo annidistudi siarrivòallastesuraufficialedelnuovo standard802.11inel1964chefupoiufficializzatonelgennaio1965.

Lostandard802.11i introduce ilconcettodiRSNA[7](Robust Security Network Association); si tratta di un associazione tra due dispositivi e prevede meccanismi per quanto riguarda:

-autenticazionedegliutenti(802.1.X)

-creazioneegestionechiavi(802.1.X,EAPOL)

-crittografiadatieverificadell’integrità(TKIP,CCMP)

L’802.11i introdusse quindi nuovi cambiamenti andando a separare la fase di autenticazione dell’utente daimeccanismidisegretezzaeintegritàdeidati.L’architettura RSNèrobustaescalabileallostessotempo,siaperretidomestichee/operpiccoliuffici cheperretiaziendalidigrandidimensioni. Siutilizzanochiavidiversedautenteautente, traunasessioneeunaltraeperpacchetto,andandocosìarisolvereiprincipaliproblemi cheaffliggevanoilWEP.Lacrittografia WEP,comeabbiamopotutoanalizzare,nonèper nientesicuraenonoffreal contempounasoluzionesufficientealla autenticazione.

Perciò fu utilizzato lo Standard IEEE 802.1.X, il quale prevede che l’autenticazione avvengasia infase di primo accessoallaretesiaaintervalli regolari. Diamoora una breve descrizionediquesto protocollochesaràpoiripreso nelcapitolosuccessivoinmanierapiù approfondita. Perl’autenticazione,l’AccessPointsideveappoggiareaunserveresterno tramiteil protocolloRADIUS(Remote Authentication Dial-In User Service).

LoStandardIEEE802.1.XèunadattamentodiEAP (Extensible Authentication Protocol) con lo scopo di fornire un meccanismo comune a livello data link sul quale sia possibile la definizione degli EAP-METHOS, sotto-protocolli specifici, che determineranno la transazione vera e propria.

Questostandardimpediscecheutentinonautorizzatipossanoaccedereallarete

e che solo una volta che

l’autenticazione sia andata a buon fine il traffico passi

per una determinata porta solamente.

Nelprocessodi autenticazionecompaionotrediversefigure:

Supplicant: l’utente che richiede l’accesso alla

rete.

Authenticator: l’entità che controlla l’accesso del supplicant alla rete (es.

Access Point).

Authentication server: l’entità che fornisce il servizio di autenticazione

all’authenticator.

Dopoesserestatefornitelecredenzialidapartedelsupplicant,l’Authentication server decideseeinqualimodalitàoffrire l’accessoallarete(es.serverRADIUS che descriveremopiùavanti).

InpraticailprocessodiautenticazioneavvienetrailSupplicantel’Authentication server conl’Authenticatorchedetienelafunzionediattivare/disattivare fisicamentelaportaalla qualel’utentecercadi connettersi.Lostandard802.1.Xsi componedidue protocolli:

EAPOL(EAP over LAN) estensione di EAP (Extensible Authentication

Protocol).

TraSupplicant(clientcheintendeaccedere alla rete)eAuthenticator.

AAA (Authentication, Authorization and Accounting), quale RADIUS.

TraAuthenticatoreAuthenticationserver.

Inambienti802.1.X, ilprotocolloutilizzatoperl’autenticazioneèEAPOL,chetra l’authenticator(AP)el’Authentication server(server RADIUS) è incapsulato in pacchetti RADIUS.

(Fig. 2.1) Schema di autenticazione 802.1X

Lostandard802.1.X siinteressasolamentedellafasediautenticazionedell’utenteenon dellacifraturadeidati.IEEEhasceltoilprotocolloEAP perassicurareilmeccanismodi autenticazione standard per 802.1.X. Il protocollo EAP (Extensive Authentication Protocol)permettedicentralizzare l’autenticazionedell’utenteeassicurare ladistribuzione dinamica delle chiavi di cifratura. Questo protocollo è utile per permettere la comunicazionedeiclientconi serverdiautenticazione.802.1.Xèlostandardperil controllodell’accessoallarete.L’utilizzodiEAP/802.1.X permetteunamutua autenticazioneclient/authentication server,chiavidicifraturadinamicheederivatesolo dopochel’autenticazione siaandataabuonfine.Lachiave,derivatadall’Authentication serveredalclient(laPMK), èpropria diquelclienteutilizzabilenellasessione corrente. Quando infattilasessione finisce,ènecessariaun’ulteriorefasediriautenticazione edi derivazione diunanuovachiave.Diciamocomunque che,dataquestaarchitetturarobusta, leproceduredi autenticazioneedi associazionetrastazioniavvienein4 fasi:

1)-Accordosullapoliticadisicurezza

2)-Fasedi autenticazione802.1.X

3)-Derivazioneedistribuzionechiavi

4)-Segretezzaeintegritàdeidati

2.2 Accordo sulla politica di

sicurezza

Questaprimafasepermetteadueentitàchevogliono comunicaredipoterstabilireun accordosullapoliticadisicurezza daadottare.L’utilizzo deiframediBeaconpermette appunto dipubblicizzare ilpuntodiaccessocondiverseinformazioniariguardo (identificativoreteSSID,modelloAP,datarate,canaleinusoperlacomunicazione,etc.).

(Fig.2.2) Accordo sulla politica di sicurezza

IlframeBeaconèinviatodall’Access Pointinmodalitàbroadcast.LaProbe Requestè inviatadalclient(inmodalitàbroadcastounicast)contenenteproprie informazioni ese configuratol’SSIDacuiconnettersi,altrimentirimane inascolto allaricerca diunAPacui associarsi. Atalerichiestaseguelarispostadapartedell’APconunaProbeResponsein modalitàunicast(AP/client),checontienelepropriespecifiche(datarate,etc.).A queste segueun’autenticazioneapertastandard(AuthenticationrequesteAuthenticationSuccess) esuccessivamenteun Associationrequestdapartedelclientall’APconleinformazioni sullapoliticadisicurezzanelcampoRSNIE(Information Element)contenente informazionisu:

-metodidi autenticazionesupportati(802.1.Xo

PSK).

-protocollidisicurezzadeltrafficounicastemulticast

(TKIP/CCMP).

-supportoperlapre-autenticazione.

Inquestomodosaràpossibile eseguireperesempiouneventualehandoversenzaavvertire alcunainterruzione.SegueunAssociationResponsedapartedell’AP.

2.3 Fase di autenticazione

802.1X

Siarrivacosìallasecondafase,ossiaall’autenticazione802.1.X basatasull’utilizzodel protocolloEAP conilmetododiautenticazionepiùappropriato(attraversodiversimetodi checomportanol’utilizzodipassword,certificatidigitali,etc.).

Trai metodipiùimportantie comunementeutilizzatiin ambitowireless,

troviamo:

EAP–TLS

EAP –TTLS

EAP–FAST

PEAPv0

PEAPv1

Livedremoindettaglionelprossimo capitolo.Perorasisappiasolamentecheesistono diversi protocolli di autenticazione che possono essere utilizzati per verificare le credenzialiclient/server.Lasecondafaseèsegnatadall’inviodiunarichiestad‘identità del clientdapartedell’AccessPoint.Ilclientasuavoltarisponderà atalerichiestaconil metododiautenticazionescelto.Segueunsuccessivo scambiodidatitrailcliente l’authenticatorserverper derivareunamasterkeycomune(MK).In conclusioneseguiràun messaggio RadiusAccept, contenente la master key, inviato dal server authenticator all’authenticator(quindiall’AccessPoint)eilsuccessivoEAPSuccess dall’authenticator al client.

(Fig.2.3) Fase di Autenticazione 802.1X

2.4 Derivazione e distribuzione

chiavi

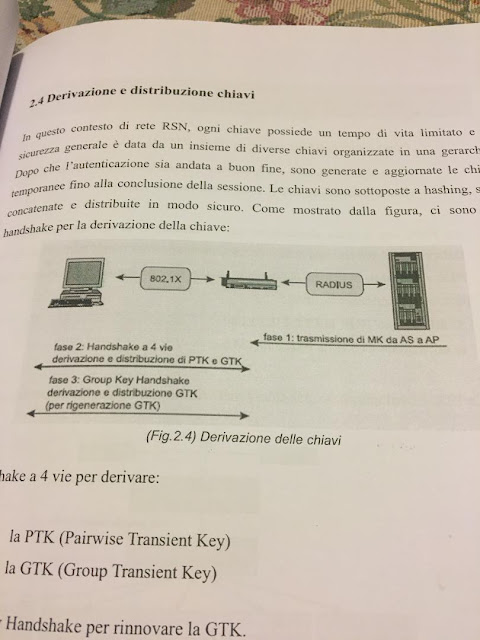

InquestocontestodireteRSN,ognichiavepossiedeuntempodivitalimitatoela sicurezzageneraleèdatadauninsiemedidiversechiaviorganizzateinunagerarchia. Dopochel’autenticazione siaandataabuonfine,sonogenerateeaggiornate lechiavi temporaneefinoallaconclusione dellasessione.Lechiavisonosottoposte ahashing,sono concatenate e distribuite in modo sicuro. Come mostrato dalla figura, ci sono due handshakeperladerivazionedellachiave:

(Fig.2.4) Derivazione delle chiavi

-Handshakea4vieperderivare:

la PTK (Pairwise Transient Key)

la GTK (Group Transient Key)

-GroupkeyHandshakeperrinnovarelaGTK.

Diciamoinnanzituttocheladerivazione dellaPMK(Pairwise masterkey)variaaseconda diqualemetododi autenticazionesisiadecisodiutilizzare.

Infattiseusiamoun’autenticazionePSK(Pre Shared Key), la PMK viene generata dalla passphrase (da 8 a 63 caratteri) o dalla PSK (una stringa di 256 bit) utilizzando una funzione di generazione pseudocasuale PBKDF2 che esegue 4096 volte l’hash basato su hmac-sha1, utilizzando i seguenti parametri:

laPassphrase

SSID

LunghezzaSSID

ComeoutputsiottieneunastringaPMK(256bit).

Altrimentiseabbiamoadisposizioneunauthenticationserver,deriviamolaPMK (dall’autenticazione802.1.X)dallaMK(MasterKey).

La PMKnon è usata direttamenteperla cifraturao la verifica d’integritàma viene utilizzatapergenerareuna chiave dicifraturatemporanea(per iltrafficounicastsiparla di PTK-PairwiseTransientKey). Talechiaveassumelunghezzediverseasecondadel protocollodi cifraturautilizzato:

-seutilizziamoTKIP,laPTKèdi512

bit

-seutilizziamoCCMP,laPTKèdi384

bit

LaPTKè costituitadadiversechiavicomerisultadall’immagine

seguente:

(Fig.2.5) PTK

Nellospecifico:

|

Nomechiave |

Dim. |

Scopo |

|||

| KCK | EAPOL-Key Confirmation key | 128 bit

(16Byte) |

Perimessaggidiautenticazione(MIC)

durante l’Handshake a 4 vie e la Group key Handshake |

||

| KEK | EAPOL-Key Encription key | 128 bit

(16Byte) |

Garantiscelasegretezzadurante

l’Handshakea4 vieelaGroup Key Handshake |

||

| TEK | Temporal Key | 128 bit

(16Byte) |

PerlacifraturadatiUNICAST(TKIPo

CCMP) |

| TMK1 | (Tx)Temporal MIC Key | 64 bit

(8 Byte) |

Perl’autenticazionedeidatiUNICAST

usata dall’algoritmo Michaelnel TKIP |

| TMK2 | (Rx)Temporal MIC Key | 64 bit

(8 Byte) |

Perl’autenticazionedeidatiUNICAST

usata dall’algoritmo MichaelnelTKIP |

(Tab.2.1) Gerarchia PTK

PergenerarelaPTK,vieneapplicatol’hashhmac-sha1allachiavePMKconlafunzione pseudocasualePRF-512cherichiedealtriparametri,quali:

PMK (Pairwise Master Key)

Authenticator Address (AA): è il MAC dell’AP, quindi 48 bit

SupplicantAddress(SA):èil MACdel client

Anonce:numerocasuale di128bitin chiarogeneratodall’autenticator

Snonce:numerocasuale di128bitin chiarogeneratodal client

L’outputèunaPTKa512bitchesaràunicaperognicoppia AP/client,vistocheper generarla siutilizzanosiailMACdelClientchedell’AccessPoint. Comesivede,questo è ilcasodiutilizzodelTKIP.NelcasoinvecesiutilizzasseilCCMP comeprotocollodi cifratura, la chiave PTK utilizzata sarebbe composta da 384 bit. Infatti nel WPA2, adottandoilCCMP,leMICkeysvengonocalcolateattraversol’algoritmo AES,come vedremopiùavanti.

2.4.1 Il 4–Way Handshake

Sigiungequindial 4-WayHandshakecheiniziaperoperadell’autenticator(l’AP). Questomeccanismoci permettedi:

oAverela confermacheilclient conoscalaPMK

oDerivareunanuovaPTK

oInstallarechiavidi cifraturaediintegrità

oCifrareil trasportodellaGTK

oConfermarelaselezionedi cifratori

Vengonoinquestomodoscambiati4messaggiditipoEAPOL-Keytral’AP

e il client.

QUESTE SONO LE PRIME 38 PAG. SENZA SCHEMI IDEOGRAMMI E FOTO

LA TESI E’ DI 190 PAG.